SSL/TLS sertifikaları, sunucular ile istemciler arasındaki kimlik doğrulama ve veri şifreleme süreçlerinin temelini oluşturur. Ancak bu kritik güvenlik varlıklarının yaşam döngüsünü yönetmek, hâlâ birçok kurum için ciddi bir operasyonel zorluk olmaya devam ediyor; özellikle de hâlâ elektronik tablolar veya genel amaçlı BT araçlarına güvenen yapılar için bu büyük bir zorluk.

CA/Browser Forum’un 2025 yılında aldığı karar doğrultusunda, sertifika geçerlilik süreleri Mart 2026’dan itibaren 398 günden 200 güne düşmeye başlayacak. Bu regülasyon değişikliği, SSL sertifika yaşam döngüsünün doğru anlaşılmasını ve otomasyonla yönetilmesini her zamankinden daha önemli hâle getiriyor.

SSL Sertifikası Yaşam Döngüsü Nedir?

SSL sertifikası yaşam döngüsü, bir dijital sertifikanın oluşturulmasından süresinin dolmasına veya iptal edilmesine kadar geçen tüm süreci kapsar. Bu döngü, makine kimliklerinin operasyonel yaşamları boyunca geçerli, güvenilir ve kontrollü kalmasını sağlar.

Güncel verilere göre, web sitelerinin %88’inden fazlası HTTPS kullanıyor. Bu oran dalgalanmakla birlikte, SSL’in web güvenliği açısından ne kadar yaygınlaştığını gösteriyor. Buna rağmen, web sitelerinin %11,92’si hâlâ şifrelenmemiş HTTP üzerinden içerik sunuyor.

Google Transparency Report’a göre Google platformlarındaki web trafiğinin %95’i artık şifreli. Bu da sertifikaların günlük dijital etkileşimlerdeki kritik rolünü açıkça ortaya koyuyor. Bu ölçekte sertifika yönetimi, yaşam döngüsünün her aşamasını kapsayan yapısal bir yaklaşım gerektiriyor.

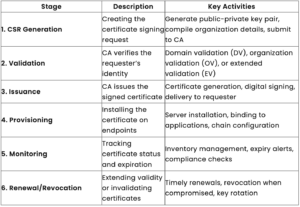

SSL Sertifikası Yaşam Döngüsünün 6 Aşaması

Sertifikalar Uçtan Uca Nasıl Yönetilir?

Aşama 1: Certificate Signing Request (CSR) Oluşturma

Yaşam döngüsü, kurumun bir Certificate Signing Request (CSR) oluşturmasıyla başlar. Bu kriptografik talep, Sertifika Otoritesi’nin (CA) sertifikayı üretmek için kullanacağı açık anahtarı ve kurumsal bilgileri içerir.

CSR; alan adı (common name), organizasyon adı, lokasyon bilgileri ve açık anahtar gibi kritik verileri kapsar. NIST SP 1800-16 kılavuzuna göre sertifikalar, minimum 2048 bit RSA veya 224 bit ECDSA anahtar uzunluklarını karşılamalıdır.

Nerede sorun çıkar?

CSR oluşturma süreci genellikle dağınıktır. Farklı ekipler, farklı kriptografik standartlar veya artık önerilmeyen algoritmalar kullanabilir. Bu aşamada politika uygulanmazsa, zayıf anahtarlar daha ilk günden ortama girer ve iptal edilene kadar risk oluşturur. CSR şablonlarının standartlaştırılması ve minimum anahtar uzunluklarının otomasyonla zorunlu kılınması kritik önemdedir.

Aşama 2: Doğrulama ve Kimlik Teyidi

CA, CSR’ı aldıktan sonra talep edenin kimliğini ve alan adı sahipliğini doğrular. Doğrulama seviyeleri şunlardır:

-

Domain Validation (DV) – en hızlı

-

Organization Validation (OV) – kurumsal doğrulama

-

Extended Validation (EV) – en yüksek güven seviyesi

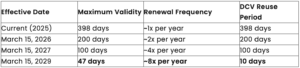

Yeni regülasyonlara göre, Domain Control Validation (DCV) tekrar kullanım süreleri de değişmektedir. Mart 2029 itibarıyla, sertifika üretimi veya yenilemesi, son 10 gün içinde tamamlanmış bir alan doğrulamasına dayanmak zorundadır.

Nerede sorun çıkar?

Doğrulama darboğazları, ekipleri eski doğrulamaları yeniden kullanmaya veya olması gerekenden düşük güvenlik seviyesinde sertifikalar seçmeye iter. Çoklu bulut ortamlarında farklı ekiplerin farklı doğrulama yöntemleri kullanması, kurumsal güven seviyesinde tutarsızlık yaratır. Doğrulama süreçlerinin merkezileştirilmesi ve alan adlarının önceden doğrulanması, güvenlikten ödün vermeden gecikmeleri ortadan kaldırır.

Aşama 3: Sertifika Üretimi (Issuance)

Doğrulama tamamlandığında CA, sertifikayı dijital olarak imzalar ve talep edenin kimliğiyle açık anahtarı bağlar. Günümüzde sertifika üretimi, ACME, EST ve SCEP gibi otomatik protokollerle hızlandırılmaktadır.

Nerede sorun çıkar?

Sertifikalar; genel CA’ler, özel CA’ler, bulut servisleri ve DevOps pipeline’ları üzerinden üretilir. Bu da merkezi bir envanterin oluşmasını zorlaştırır ve “gölge sertifikalar” yaratır. Bir CA’ya olan güven kaldırıldığında (Entrust örneğinde olduğu gibi, Chrome ve Firefox’un 2025 sonunda tamamladığı işlemler), merkezi kaydı olmayan kurumlar hangi sertifikaların değişmesi gerektiğini tespit edemez. CA bağımsız otomasyon, bu tür geçişleri hızlı ve kontrollü kılar.

Aşama 4: Dağıtım ve Kurulum

Bu aşamada sertifika; web sunucularına, load balancer’lara, IoT cihazlarına ve container tabanlı iş yüklerine yüklenir. Ayrıca root, intermediate ve end-entity sertifikalardan oluşan zincirin eksiksiz yapılandırılması gerekir.

Son SSL Pulse verilerine göre, incelenen sitelerin %28–30’u SSL/TLS en iyi uygulamalarını (özellikle sertifika zinciri yapılandırmasını) doğru uygulamıyor.

Nerede sorun çıkar?

Eksik zincirler sessiz başarısızlıklara yol açar. Sertifika geçerli görünse bile, intermediate sertifika eksik veya süresi dolmuşsa bağlantı reddedilir. Çoklu bulut ortamlarında bu sorun büyür; AWS’de çalışan bir yapı, Azure’da zincir farkları nedeniyle başarısız olabilir. Otomatik dağıtım süreçleri, zincirin tamamını doğrulamalı ve tüm uç noktalarda başarıyı teyit etmelidir.

Aşama 5: İzleme ve Keşif

Sürekli izleme, sertifikaların geçerli ve uyumlu kalmasını sağlar. Sertifika keşfi, altyapı genelindeki tüm sertifikaları tespit ederek kör noktaları ortadan kaldırır. NIST SP 1800-16, proaktif yenilemeyi önerir; sektörde iyi uygulama, süreden en az 30 gün önce yenilemektir.

İzleme yalnızca son kullanma tarihleriyle sınırlı olmamalıdır. Etkili izleme; anahtar gücü, imza algoritmaları, zincir bütünlüğü, politika uyumu, sahiplik ve anomali tespitini kapsar.

Nerede sorun çıkar?

Çoğu kurum yalnızca sona ermeye odaklanır. 2024 tarihli IDSA raporuna göre kurumların %93’ü kimlik karmaşasını yönetmeye odaklanmış durumda; ancak çoğu hâlâ merkezi bir sertifika envanterine sahip değil. Gölge BT, bulut ve DevOps süreçleri sürekli yeni sertifikalar üretir. Görmediğinizi yönetemezsiniz. Bu nedenle tek seferlik denetimler değil, sürekli keşif şarttır.

Aşama 6: Yenileme ve İptal

Sertifikalar süreleri dolmadan yenilenmelidir. Güvenliği ihlal edilen, artık kullanılmayan veya eski algoritmalara sahip sertifikalar iptal edilmelidir. Yenileme sırasında yeni bir CSR oluşturmak, güncel şifreleme yöntemlerinin kullanılmasını sağlar.

Yenileme, yaşam döngüsündeki en kritik kırılma noktasıdır. AppViewX için yapılan bir 2023 Forrester çalışması, veri ihlali yaşayan kurumların %58’inin neden olarak önlenebilir sertifika yönetimi hatalarını gösterdiğini ortaya koymuştur. Ayrıca servis kesintilerinin %52’si doğrudan sertifikalara bağlıdır.

Nerede sorun çıkar?

Yenileme hatalarının üç ana nedeni vardır:

-

Sahiplik belirsizliği – kimin sorumlu olduğu bilinmez

-

Manuel süreçler – uyarılar gözden kaçar, talepler kaybolur

-

Sertifika yeniden kullanımı – aynı sertifikanın birden fazla noktada kullanılması, hata etkisini büyütür

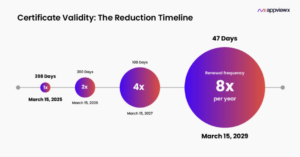

47 günlük geçerlilik sürelerinde hata payı kalmaz. ACME gibi auto-enrollment protokolleri, insan bağımlılığını tamamen ortadan kaldırır.

Yaşam Döngüsü Karmaşıklığını Tetikleyen Makine Kimliği Krizi

Sertifika yaşam döngüsü, özünde bir makine kimliği yaşam döngüsüdür. Süresi dolan sertifika kimliğin başarısız olması, iptal edilen sertifika ise kimliğin sistemden kaldırılması anlamına gelir. Bu bakış açısı, CLM’i basit bir PKI operasyonundan çıkarıp makine kimliği yönetişiminin merkezine taşır.

Makine kimlikleri 2021’de kurum başına yaklaşık 50.000 iken bugün 250.000’in üzerine çıkmıştır — sadece dört yılda %400 artış. İnsan-makine oranı ise 10:1’den 43:1’e yükselmiştir.

Bu büyüme; çoklu bulut, Kubernetes ve DevOps ortamlarında yaşam döngüsü farklılaşmasına yol açar. 2024’ten bu yana sertifika zinciri rotasyonları ve CA değişiklikleri, müşteri kaynaklı kesintileri ciddi şekilde artırmıştır.

Neden Yenileme En Yaygın Başarısızlık Noktası?

Sektörün önde gelen güvenlik vendor’larından edindiğimiz verilerine göre kurumların %72’si geçen yıl en az bir sertifika kaynaklı kesinti yaşadı. %67’si aylık, %45’i haftalık kesinti bildirdi. 2022’de bu oran yalnızca %26 idi.

Finansal etki de büyük. 2023 Forrester çalışmasına göre kesintilerin %57’si, olay başına 100.000 USD’nin üzerinde maliyet yarattı. 2024 IDSA raporu ise kimlik kaynaklı olayların %84’ünde doğrudan iş etkisi olduğunu gösteriyor.

Sertifika Geçerlilik Süreleri Neden Kısalıyor?

CA/Browser Forum’un Nisan 2025’te onayladığı SC-081v3 oylaması, sertifika geçerlilik sürelerinde aşamalı bir kısalmayı zorunlu kıldı:

Apple, Google ve Microsoft dâhil tüm büyük tarayıcı üreticileri bu kararı destekledi. 25 CA oy kullandı, karşı oy yoktu. Bu, sektörde nadir görülen bir fikir birliğidir.

Güvenlik gerekçesi nettir: Daha kısa sertifika ömürleri, saldırganların ele geçirilen anahtarları kullanabileceği süreyi kısaltır ve alan adı bilgilerinin güncelliğini garanti eder.

Neden Otomasyon Artık Zorunlu?

Kısalan geçerlilik süreleri, otomatik sertifika yaşam döngüsü yönetimini vazgeçilmez kılıyor. Modern CLM’in temel yetkinlikleri şunlardır:

-

Kapsamlı keşif

-

Merkezi envanter

-

Otomatik iş akışları

-

Politika zorunlulukları

-

Proaktif uyarılar (90 / 60 / 30 gün)

ACME, EST ve SCEP gibi protokoller, yenileme sürecini tamamen otomatikleştirir.

Post-Quantum Döneme Hazırlık

Geçerlilik sürelerinin ötesinde, kurumların post-quantum cryptography (PQC) için de hazırlanması gerekiyor. Kuantum bilgisayarlar mevcut algoritmaları kırabilecek kapasiteye ulaştığında, crypto-agility stratejik bir gereklilik olacak.

Burada kritik nokta şudur: Yaşam döngüsü olgunluğu, PQC hazırlığını doğrudan belirler. Görünürlüğü olmayan ve manuel süreçlere bağımlı kurumlar, algoritma geçişlerinde ciddi risk altındadır. NIST, kurumların 2030’a kadar hazırlık yapmasını önermektedir.

Geleceğe Hazır Sertifika Yönetimi

SSL sertifika yaşam döngüsü artık arka planda kalan bir BT süreci değildir. Güvenlik, uyum ve iş sürekliliğini doğrudan etkileyen stratejik bir yetkinliktir. Otomasyon ve crypto-agility yatırımı yapan kurumlar, bu dönüşümden rekabet avantajı elde edecektir.

Sertifika Yaşam Döngünüzü Modernleştirin

AppViewX çözümleri ve Quasys deneyimiyle ile sertifika operasyonlarını nasıl otomatikleştirebileceğinizi, crypto-agility kazanabileceğinizi ve 47 günlük sertifika dönemine nasıl hazırlanabileceğinizi keşfetmek için bize her zaman info@quasys.com.tr üzerinden ulaşabilirsiniz.

AppviewX çözümlerimize göz atın: https://www.quasys.com.tr/is-ortaklarimiz/appviewx/